インターネットサービスとセキュリティは密接な関係にあり、様々な脅威の高度化とともにセキュリティ対策の在り方も大きく変化してきている。例えば近年「ゼロトラスト・ネットワーク」、「ゼロトラスト・アーキテクチャ」などのキーワードを耳にすることが増えてきていると思う。これまでのセキュリティは、境界型セキュリティ対策であり、ファイアウォール等で外部の脅威から内部ネットワークを隔離し安全なネットワーク空間を確保し、保護された環境の中で情報システムを安全に使用する考え方であった。

しかし、実際には保護されたネットワーク空間に侵入することは容易であり、脅威が高度化するなかで侵入やマルウェア感染を完全に防ぐ事は現実的に不可能となっている。言い換えればもはや安全なネットワーク空間は存在せず、ネットワークに侵入されること、マルウェアに感染する可能性があることを前提にセキュリティ対策を講じることがグローバルの標準的な考え方となっている。

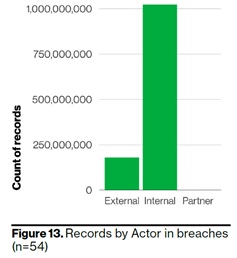

このような数字(図1:情報漏洩の関係者)もある。Verizonが毎年リリースしているレポートの1つに「Data Breach Investigations Report」(PDF)というものがある。このレポートは様々な情報漏洩事故を分析し纏めたもので、非常に興味深い数字に溢れている。このレポートによると情報漏洩の多くは直接・間接含め組織内部によるものであることがわかる。

このレポートから見えてくるのは、情報漏洩リスクについては組織の外ではなく、むしろ組織内にあることが分かる。即ち外部からの脅威を守ることに特化した従来のネットワークセキュリティ対策では多くの情報漏洩事故は防ぐことができず、組織内部に対しても対策が必要であることを示している。

「ゼロトラスト・ネットワーク」とは即ち組織内部のネットワーク(クラウド上の論理的に分離された仮想ネットワークセグメントの内部を含む)をオープンネットワーク(インターネットと同様に誰もがアクセス可能なネットワーク)と同様に位置づけ、セキュリティ対策を講じる必要性を示している。

このようなセキュリティを取り巻く状況の変化により重要性を増しているのがIDである。ゼロトラスト・ネットワークを念頭に考えるアーキテクチャをゼロトラスト・アーキテクチャと呼ぶが、しばしばIDベースセキュリティとも呼ばれる。これは従来のファイアウォールを中心とした対策ではなく、IDをトラストアンカーとするセキュリティモデルであるからだ。

このセキュリティモデルでは、人・モノ全てにIDを振り、IDを中心にセキュリティリスクを動的に評価し、動的に対策を取る。例えば、過去に時間、場所からシステムにアクセスがある場合、アカウントが乗っ取られている可能性が疑われる。このような場合、高機密データへのアクセスを自動的に制限する。このような仕組みの必要性は10年以上前から指摘されており、今日では米国 NIST SP800-207で標準化され、米国政府情報システムに求められる仕組みとなっている。

一方で、コンシューマーサービスにおいても、ID連携によるセキュリティ及びユーザービリティの向上が加速している。この記事を読まれている方の中にはFacebookやLINEのアカウントを様々なサービスに連携させ利用している方もいるのではないだろうか。このようなアカウントの在り方は中央主権型であり、IDを管理しているサービス事業者が全ての責任を負っており、アカウントに紐づく情報のユーザーコントローラビリティは限定的である。この問題の解決策として昨今注目されているのが分散IDである。

昨今、競合同士が連携し様々な非競争領域における重複コストを削減する取り組みが加速しており、対象は顧客サービスの領域にまで広がりを見せつつある。そのような中で検討が進んでいるのが分散IDである。分散IDは中央集権的な仕組みではなく、情報の所有者が共有先等をコントロールできる仕組みをブロックチェーンなどの技術を用いて実現している。顧客情報を秘匿しつつ、同一IDによるサービスアクセスを可能にする手段の1つとして注目されているわけだが、電子データを商材とする電子出版業界、企業間連携、ビジネス連携を一層加速する環境は整ってきている。